网络空间进攻机理 攻击路径与防御视角的初步研究

随着信息技术的飞速发展与深度融合,网络空间已成为与陆、海、空、天并列的第五大战略空间,其安全态势直接影响国家安全、经济发展与社会稳定。网络空间进攻,作为网络对抗的核心活动,其机理研究是构建有效防御体系、提升网络空间整体安全能力的基石。本文旨在对网络空间进攻的基本机理进行初步探讨,从攻击者视角梳理其典型路径、核心技术与内在逻辑,并为防御实践提供参考。

一、网络空间进攻的基本概念与特征

网络空间进攻,是指攻击者利用软硬件漏洞、协议缺陷、管理疏漏或社会工程学等手段,通过信息网络,对目标系统、网络或数据实施侵入、破坏、窃取、篡改或控制,以期达成特定目的的行为。其特征主要体现在:

- 非对称性:攻击成本往往远低于防御成本,单点漏洞可能引发系统性风险。

- 隐蔽性与匿名性:攻击可跨越地理界限,溯源困难,攻击者身份易于隐藏。

- 快速演化性:攻击技术、工具与战术随防御措施升级而快速迭代。

- 目标泛化:从早期的好奇与炫耀,发展为如今以政治、经济、军事、情报窃取等为驱动的高度组织化行为。

二、进攻链模型:理解攻击的阶段性过程

业界普遍采用“攻击链”或“杀伤链”模型来解构一次完整的网络进攻。一个典型的简化模型包括以下阶段:

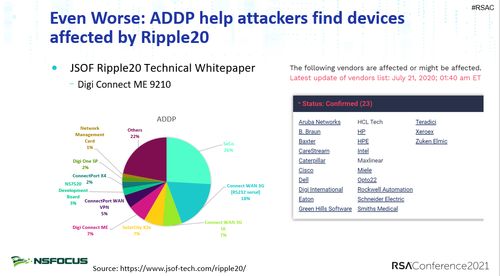

1. 侦察追踪:攻击者收集目标信息,如网络拓扑、系统类型、员工资料、公开漏洞等。

2. 武器构建:结合漏洞信息,制作恶意负载,如定制化漏洞利用代码、木马、勒索软件等。

3. 载荷投递:通过钓鱼邮件、恶意网站、U盘、供应链污染等渠道将武器送达目标环境。

4. 漏洞利用:触发系统或应用中的漏洞,执行恶意代码。

5. 安装植入:在目标系统上建立持久化访问点,如后门、远程控制程序。

6. 命令与控制(C2):建立攻击者与控制服务器之间的隐蔽通道,接收指令,上传数据。

7. 目标行动:最终达成攻击目的,如数据窃取、系统破坏、横向移动至更核心网络等。

理解这一链条有助于在各个环节部署检测与中断措施,实现“纵深防御”。

三、核心技术机理剖析

进攻行为依赖于一系列核心技术,其机理深刻影响着攻击的效能与隐蔽性。

- 漏洞利用机理:核心在于发现并利用软件或协议设计、实现中的错误。从栈溢出、堆溢出到格式化字符串漏洞,再到近年来高级的利用技术如“面向返回编程”(ROP),攻击者不断绕过操作系统的内存保护机制(如DEP, ASLR)。对漏洞机理的深入研究是预测和防御0day攻击的关键。

- 恶意代码机理:恶意软件(如病毒、蠕虫、木马、勒索软件)通过代码混淆、加壳、多态、反调试等技术对抗静态与动态分析。其传播机理(如蠕虫的自主传播)、驻留机理(如注册表、服务、计划任务)和通信机理(如DGA域名、加密隧道)构成了其生命周期的核心。

- 社会工程学机理:攻击不总是纯技术性的。利用人类的心理弱点(如信任、好奇、恐惧、贪婪)是突破安全边界最有效的方法之一。其机理在于通过精心设计的欺骗性信息(如伪造的邮件、网站、电话),诱导目标执行危险操作(如点击链接、打开附件、泄露口令)。

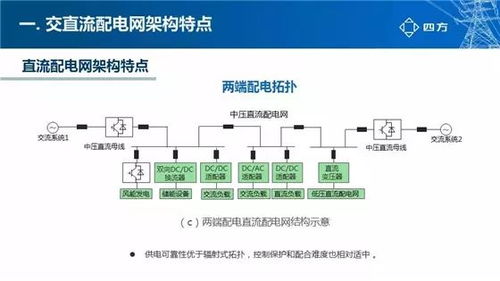

- 横向移动与权限提升机理:在突破边界后,攻击者利用内网信任关系、弱口令、未修补的内网漏洞等,从一台主机蔓延至整个网络,并通过各种本地漏洞将权限从普通用户提升至系统管理员。这一过程深刻依赖于对目标网络内部结构与安全策略的深入了解。

四、攻击演进趋势与防御启示

当前,网络空间进攻呈现出自动化、智能化、武器平台化、攻击即服务(AaaS)以及与国家战略深度绑定的APT攻击常态化等趋势。供应链攻击、物联网设备攻击、人工智能赋能攻击等新范式不断涌现。

基于对进攻机理的初步研究,防御体系构建应关注以下几点:

- 变被动为主动:从基于特征码的响应式防御,转向基于行为分析、异常检测、威胁情报的主动防御与威胁狩猎。

- 打破攻击链条:在攻击链的各个阶段部署差异化防御措施,尤其在早期侦察和载荷投递阶段加强检测与阻断,能极大提高攻击成本。

- 强化基础安全:及时修补漏洞、强化身份认证与访问控制、实施最小权限原则、开展安全意识培训,是抵御大部分攻击的基石。

- 构建协同生态:建立企业内部分析响应团队(CSIRT),并加强与行业组织、国家机构的威胁情报共享与协同处置能力。

- 重视人的因素:技术防御与社会工程学防御并重,构建全方位的安全文化。

网络空间进攻机理的研究是一个动态、复杂且永无止境的课题。攻击与防御是一场持续的博弈。只有深入理解攻击者的思维、工具、技术与过程(TTPs),把握其内在逻辑与演进规律,才能从根源上设计出更具韧性的防御体系,化被动应对为主动掌控,切实维护网络空间的清朗与安全。本研究仅为初步探索,更深层次的技术细节、量化分析与对抗推演,有待后续持续开展。

如若转载,请注明出处:http://www.0736moyi.com/product/39.html

更新时间:2026-02-27 12:51:07